Atak phishingowy, który może oszukać nawet zaawansowanych użytkowników

Ataki phishingowe mają na celu przede wszystkim oszukanie użytkownika celem wyciągnięcia od niego np danych logowania czy danych kart płatniczych lub kredytowych. Na tego typu ataki narażeni są także użytkownicy iPhone'ów.

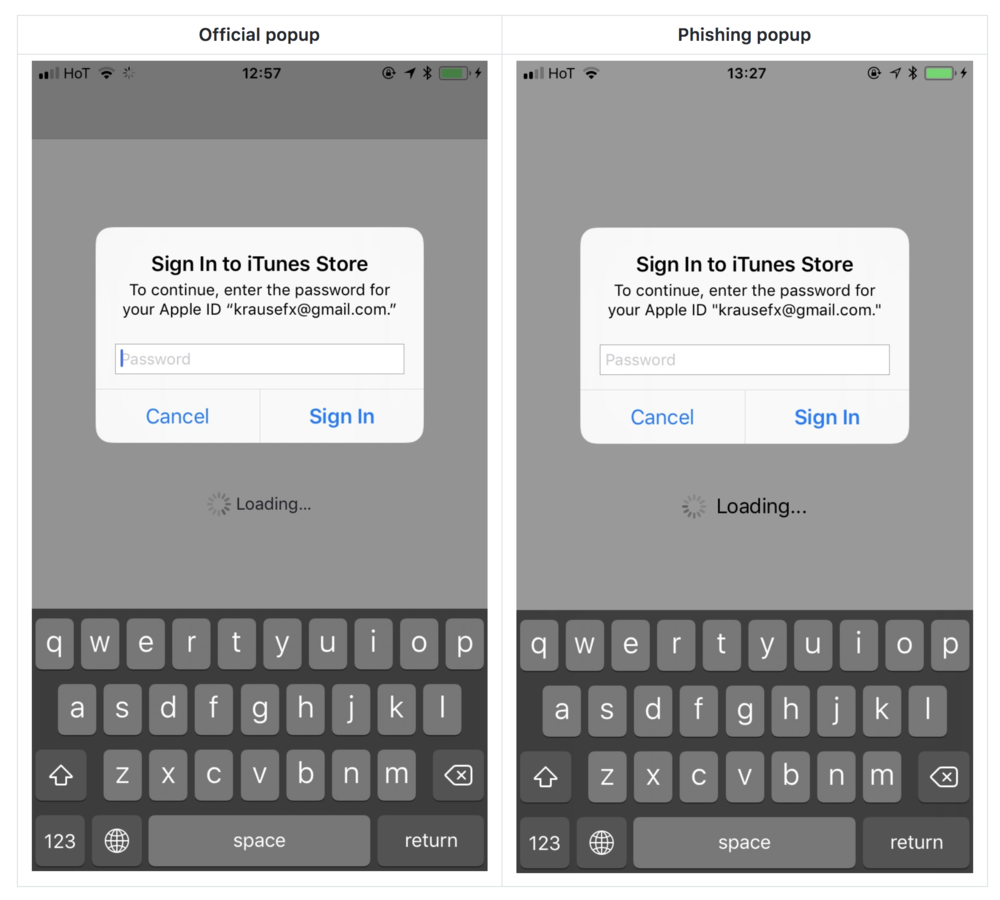

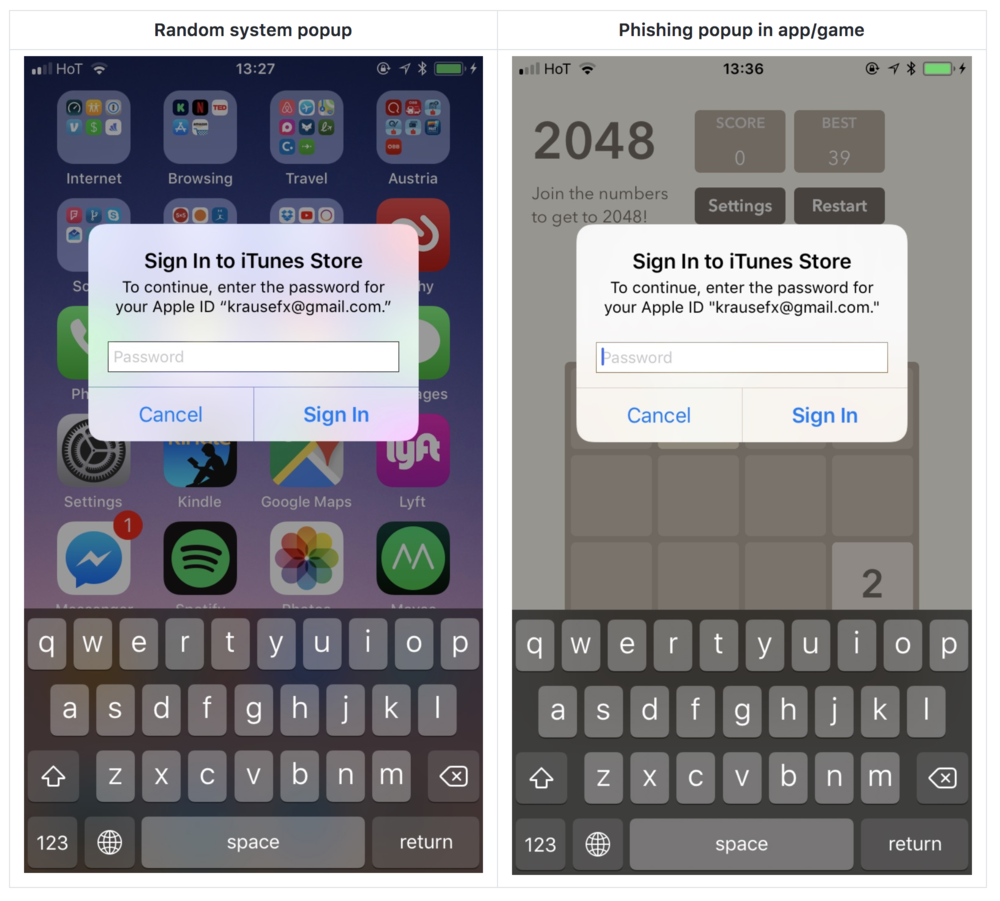

W przeszłości otrzymywali oni maile, które wyglądały jak te, wysyłane automatycznie przez iCloud z prośbą np. o potwierdzenie swojego Apple ID celem wstrzymania dezaktywacji konta. Najnowszy atak, którego przykład zaprezentował deweloper Felix Krause, wykorzystuje przyzwyczajenie użytkowników Apple do wyskakujących okienek logowania w systemie iOS. Czasem pojawiają się one niespodziewanie, podczas korzystania z iPhone'a i to nie tylko wtedy, kiedy użytkownicy otwierają aplikację sklepu. Zwykle mechanicznie wklepują oni w tych okienkach swoje dane logowania do iTunes czy iCloud.

Tego typu atak może przygotować każdy deweloper, zaszywając go w kodzie aplikacji, którą zgłasza do App Store. Wykorzystuje on bowiem systemowe okno logowania, które wygląda tak samo, w przypadku faktycznych próśb iCloud czy iTunes o hasło, jak i innych okienek alertów klasy UIAlertController. Jak przyznaje sam Krause, przygotowanie takiego ataku to kwestia napisani 30 linijek kodu.

Apple co prawda sprawdza zgłaszane aplikacje, nie raz już jednak udało się deweloperom przemycić przez tą kontrolę dodatkowe funkcje, często nawet całe aplikacje, które normalnie zostały by odrzucone. Aplikacja może też pobrać złośliwy kod z sieci i wykonać go na iPhonie. Istnieje więc prawdopodobieństwo, że cyberprzestępcy wykorzystają, a być może już teraz wykorzystują także ten sposób.

Krause radzi, by w sytuacji, kiedy tego typu alert z żądaniem logowania lub wpisania samego hasła pojawi się na ekranie, nacisnąć przycisk Home. Jeśli alert zniknie wraz z programem, oznacza, że pochodził bezpośrednio z tej właśnie aplikacji, a to z kolei może wskazywać na próbę wyłudzenia danych logowania Apple ID.

Jego zdaniem Apple powinno zrezygnować z tego typu alertów, bezpośrednio w których można się zalogować. Jego zdaniem powinny one odsyłać ludzi do aplikacji Ustawienia i wszelkie logowanie z wykorzystaniem Apple ID powinno odbywać się z poziomu tego programu.

Dodatkowym zabezpieczeniem jest jego zdaniem dwustopniowa weryfikacja, co uniemożliwi cyberprzestępcom zalogowanie się za pomocą wykradzionych loginu i hasła.

Źródło: Felix Krause

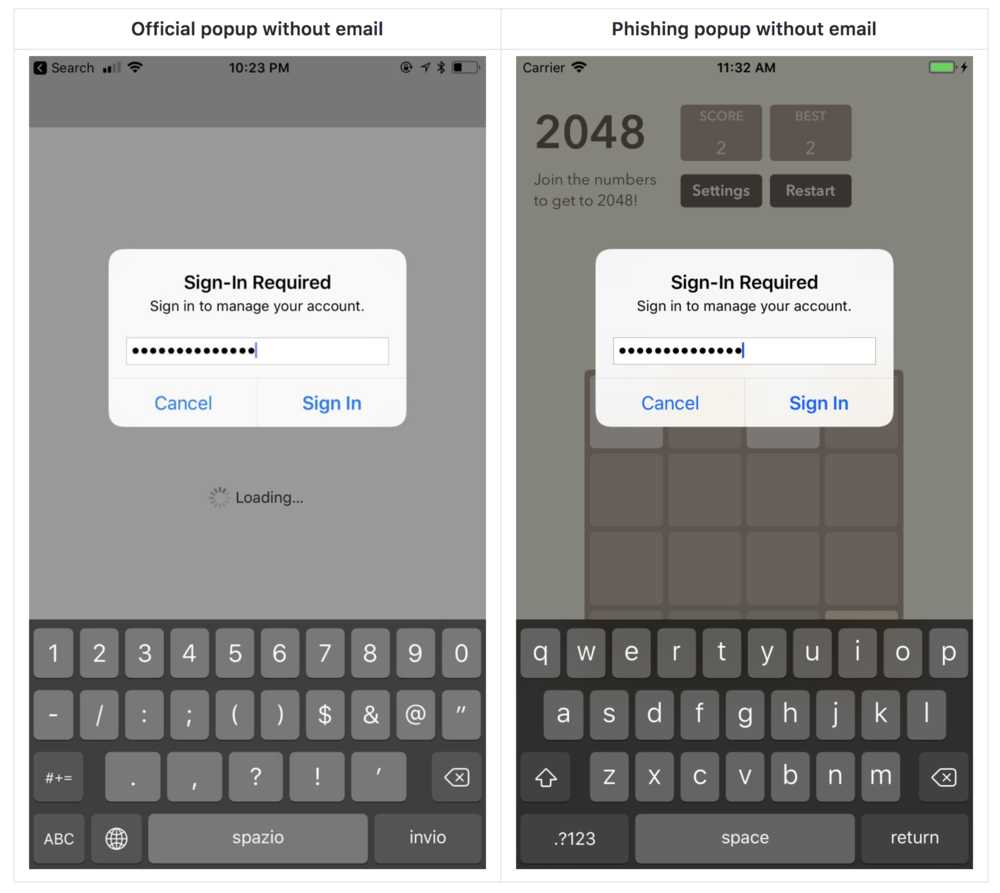

Warto dodać jedną rzecz. Na tych screenach widzimy okno gdzie email (Apple ID) jest już podany i trzeba podać samo hasło. W praktyce developer nie ma możliwości dostania Apple ID w kodzie. Są co prawda też okno gdzie wpisuje się Apple ID i hasło, ale tutaj widzimy inny typ.